Vulnerabilidade da aplicação de correio eletrónico em tempo real

Aplicação para piratear o correio eletrónico de outra pessoa

Para ativar o hack, introduza @endereço de correio eletrónico que vai hackear:

Crie uma conta CrackMail para seguir o correio eletrónico de outra pessoa num dos serviços populares. Os e-mails são rastreados em tempo real.

-

Rastreio anónimo de mensagens recebidas e enviadas

-

Acesso a rascunhos e e-mails agendados

-

Hackear o login e a password para autorização na caixa de correio

-

Rastrear as contas de uma pessoa em serviços de terceiros

-

Arquivo de ficheiros anexados e documentos de cartas

-

Assumir o controlo de uma caixa de correio para controlar as contas

Tipos de dados disponíveis

Ferramentas de pirataria de caixas de correio

A aplicação explora uma vulnerabilidade no protocolo de recuperação de acesso a contas perdidas por número de telefone para entrar na caixa de correio de outra pessoa: uma poderosa base tecnológica permite ao CrackMail intercetar mensagens SMS que contenham um código de verificação. O software utiliza este código para determinar o login e a password de autorização, entra na conta alvo e instala uma ferramenta de rastreio.

-

Acesso ao histórico de correio e rastreio de novo correio

- Os utilizadores têm acesso ao pacote de dados completo de todos os e-mails enviados ou recebidos pelo proprietário do e-mail comprometido: o conteúdo do e-mail, informações sobre outros participantes na correspondência, cópias e cópias ocultas, hora e estado de envio. O software também guarda a classificação de correio configurada na caixa de correio alvo (Alertas, Importante, Spam, etc.)

-

Acompanhar e guardar rascunhos e mensagens de correio eletrónico eliminadas

- A aplicação duplica a informação na interface do utilizador sobre os e-mails que, por uma razão ou outra, não foram enviados pelo utilizador comprometido, ou foram movidos para o Lixo. Independentemente das acções do proprietário da conta, esses e-mails são armazenados na base de dados da conta e ficam aí permanentemente, permitindo que o CrackMail lhes aceda.

-

Visualização de ficheiros e documentos enviados e recebidos

- Todos os ficheiros anexados aos emails são instantaneamente duplicados num separador separado no Dashboard. Documentos, imagens e vídeos podem ser reproduzidos diretamente na interface web da CrackMail, enquanto outros ficheiros podem ser descarregados para o seu dispositivo e abertos com os programas instalados. Quando a sincronização é ativada, o software salva automaticamente todos os novos arquivos de e-mails na memória de dispositivos autorizados.

-

Rastreio de localização

- O software transmite os dados geográficos reais de todos os dispositivos móveis nos quais o cliente de correio eletrónico alvo está instalado e a autorização para a caixa de correio comprometida foi efectuada para a interface Web. O CrackMail guarda o histórico dos movimentos dos dispositivos, que podem ser recuperados e visualizados como percursos num mapa ou numa tabela que mostra as coordenadas de geolocalizações onde uma pessoa permaneceu mais de 5 minutos.

-

Pirataria e reposição de dados de autorização

- Os utilizadores têm controlo total sobre os dados de autorização de todas as contas associadas à conta comprometida, incluindo nomes de utilizador e palavras-passe de e-mail, nuvem, redes sociais e outros serviços no ecossistema alvo. O software permite rastrear a senha atual e seu histórico, redefinir e modificar dados de autorização, tudo sem notificar o proprietário da conta.

-

Aplicação de pirataria de correio eletrónico empresarial

- A funcionalidade do software permite piratear o correio eletrónico empresarial de outra pessoa em qualquer plataforma. A tecnologia detecta a caixa de correio de um administrador de rede empresarial, invade a sua conta e, em seguida, duplica a correspondência, os rascunhos e os e-mails agendados de todos os e-mails da rede na interface do utilizador.

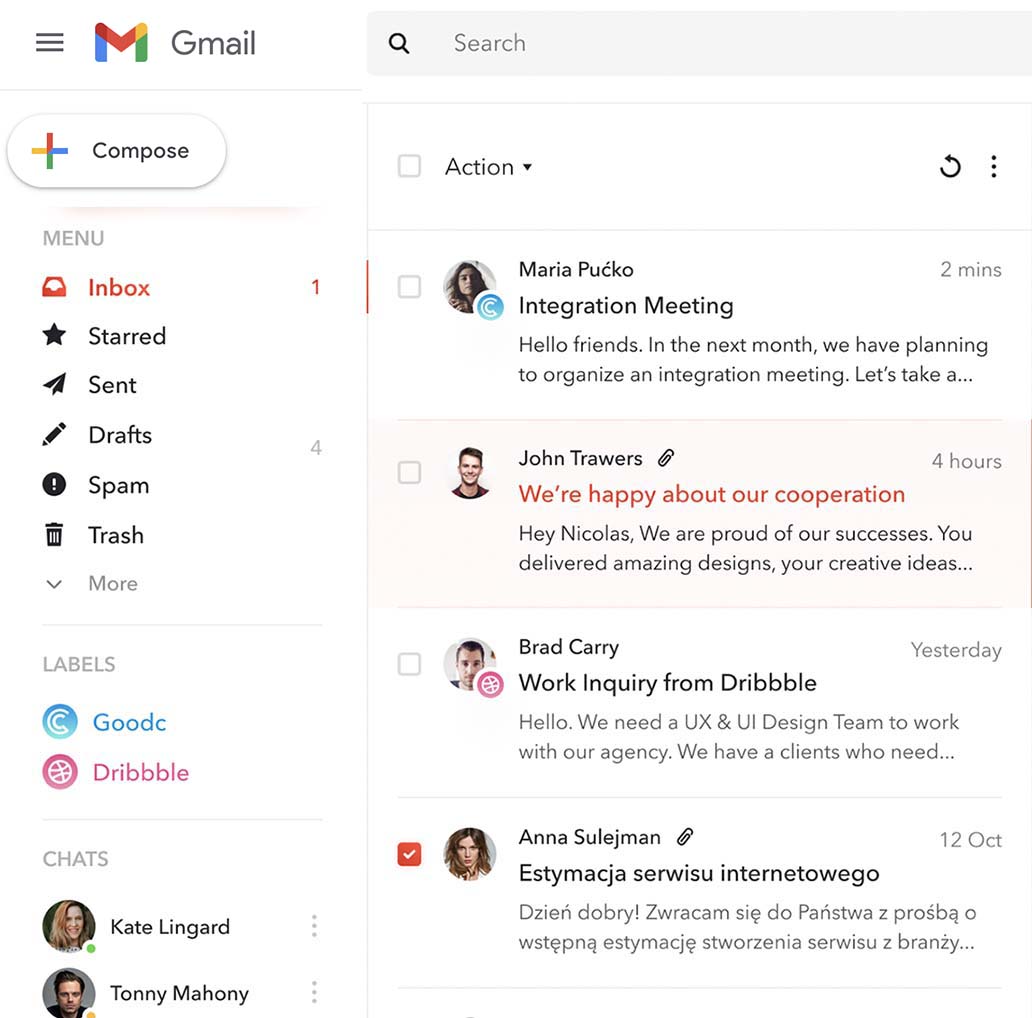

Hackear contas em vários serviços de correio eletrónico

A funcionalidade de rastreio disponível depende das especificidades de cada ecossistema disponível para pirataria informática e do nível de segurança da conta-alvo.

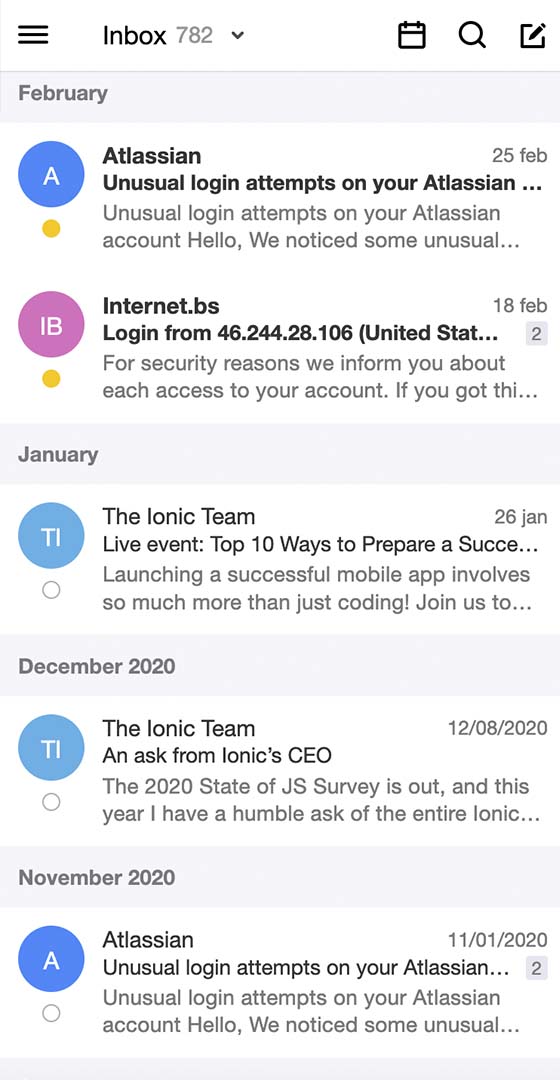

Gmail

Invadir uma caixa de entrada do Gmail

Quando a pirataria da conta Gmail estiver concluída, será possível seguir as contas do YouTube e do Google My Business da pessoa, ver documentos e ficheiros armazenados no Google Drive, determinar a sua localização atual e ver as etiquetas geográficas guardadas no Google Maps, e muito mais.

Excelente programa. Não requer rooting ou qualquer firmware personalizado. Será de esperar que a possibilidade de ler SMS, em teoria, seja semelhante aos algoritmos? O mesmo funciona com o protocolo do operador.

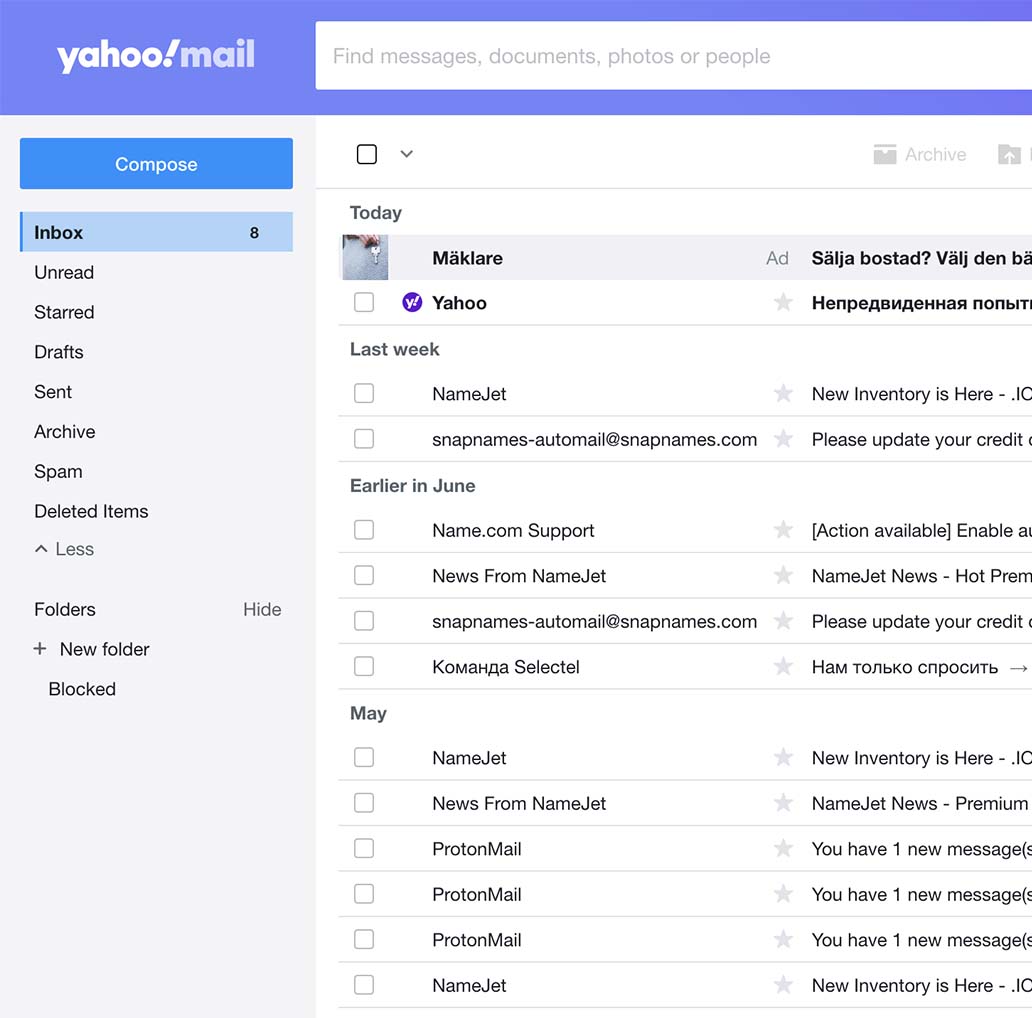

Yahoo

Aplicação de pirataria do Yahoo! Mail

Hackear o Yahoo Mail é uma solução eficaz para aqueles que querem seguir o histórico da atividade humana nos motores de busca Yahoo Search e Bing. A interface Web do Crack Mail apresenta o histórico completo dos pedidos efectuados, uma lista de contactos adicionados à conta, reservas e bilhetes comprados através do serviço Yahoo Travel.

A maior parte dos "crackers" usa apenas o Crack.email e vende os seus serviços de hacker várias vezes mais caros, é uma coisa bem conhecida... Admins, limitem-se a estes clingers.

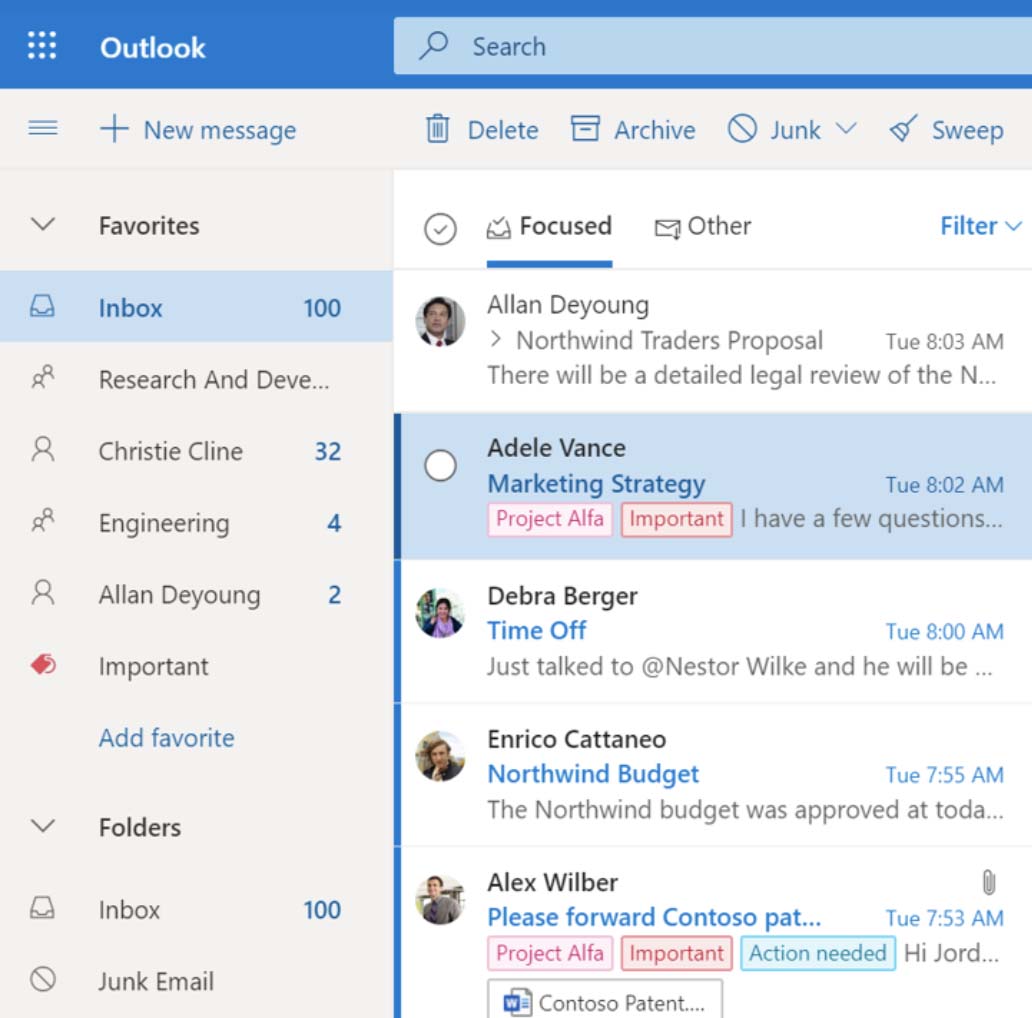

Perspectivas

Hackear a palavra-passe do Outlook

A caixa de correio do Outlook faz parte da conta Microsoft que estabelece a ligação entre uma vasta gama de serviços e aplicações: Skype. Microsoft Office, Xbox, etc. A pirataria de e-mails permite seguir os dados pessoais, a atividade e as compras do utilizador em qualquer um destes serviços, gerir os dados de autorização.

O meu empregado desiludiu-me muito. Na correspondência, ele confessou tudo, mas depois apagou as mensagens. A função de recuperação de mensagens apagadas ajudou-me muito a resolver uma situação de conflito na empresa

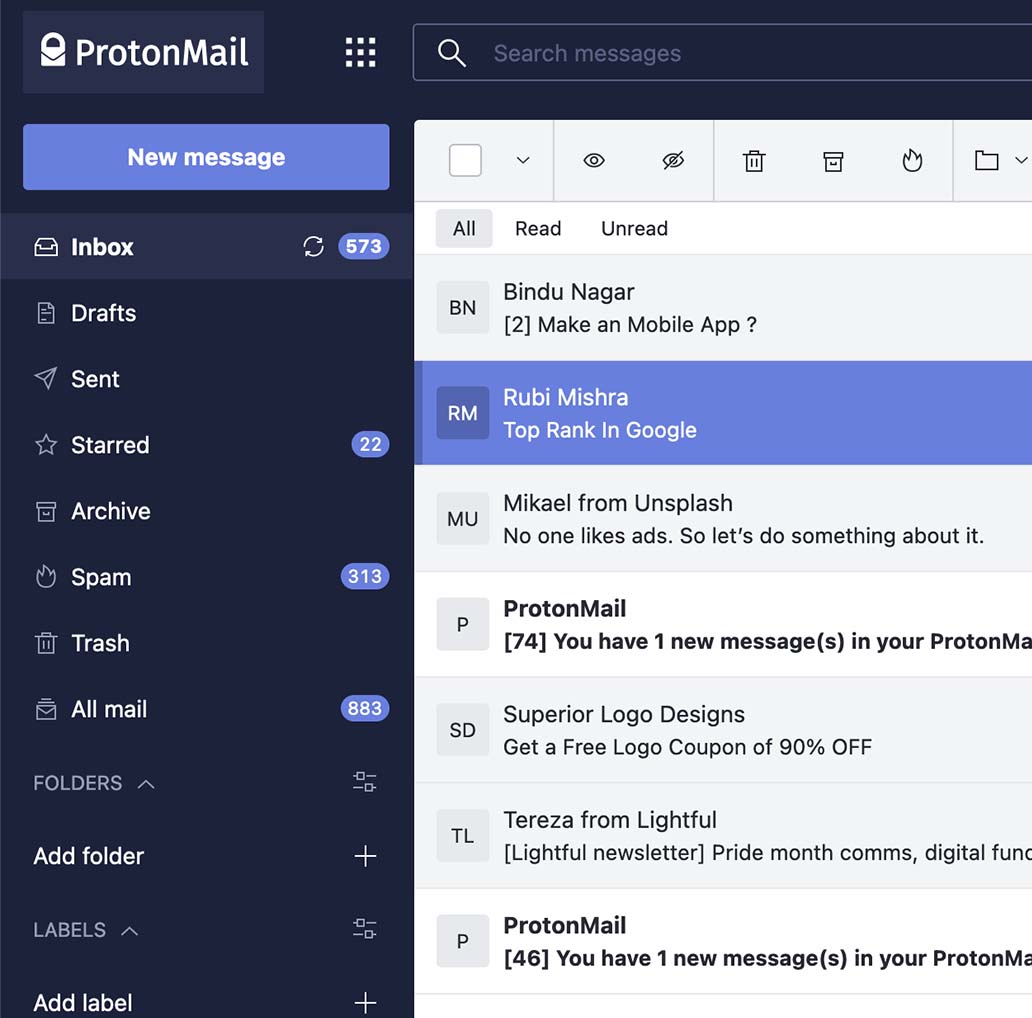

Protonmail

Hackear a caixa de correio do ProtonMail

O CrackMail é o único software amplamente disponível que é capaz de garantir uma pirataria bem sucedida do ProtonMail. A aplicação envia uma mensagem de correio eletrónico para a caixa de correio alvo, após a abertura da qual o proprietário fornece ao CrackMail algoritmos para executar código JavaScript arbitrário no dispositivo que fornece acesso à base de dados da conta.

Uma amiga conseguiu ler a correspondência do namorado no iPhone e apanhou-o a traí-la. Durante mais de um ano, não conseguiu perceber o que se estava a passar na relação deles. Agora acho que está na altura de utilizar ...

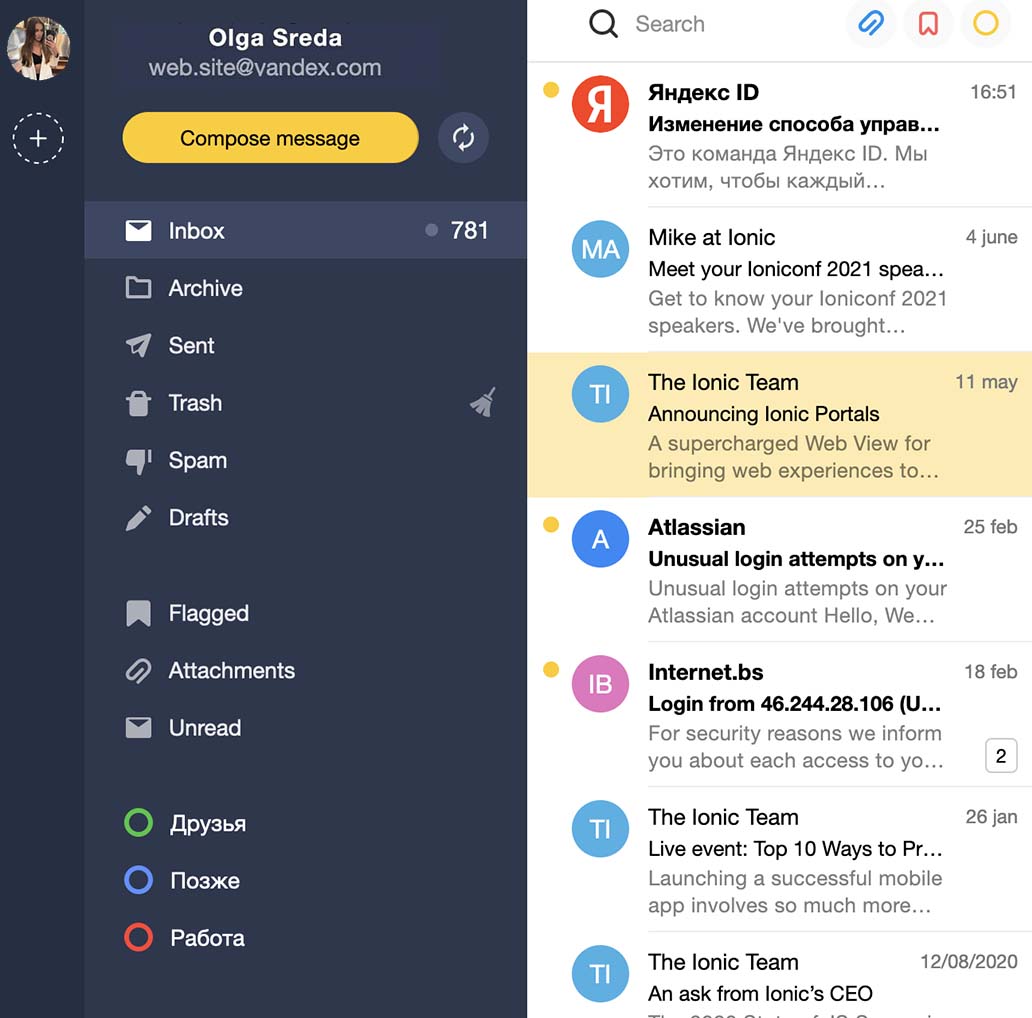

Yandex

Yandex

Como hackear o Yandex.Mail

Para além do acesso a contas nos serviços Yandex, os utilizadores do Crack Mail têm a possibilidade de seguir o histórico dos pedidos da pessoa pirateada no motor de busca Yandex. Utilizando as ferramentas, também será possível estudar o retrato digital do utilizador, com base no qual o motor de busca lhe mostra publicidade - preferências, bens e serviços potencialmente interessantes.

Deixem-me só dizer umas palavras. Não precisa de a instalar. É por isso que é a melhor aplicação que existe atualmente. Demorará cerca de cinco minutos a executar e também poupará os seus nervos.

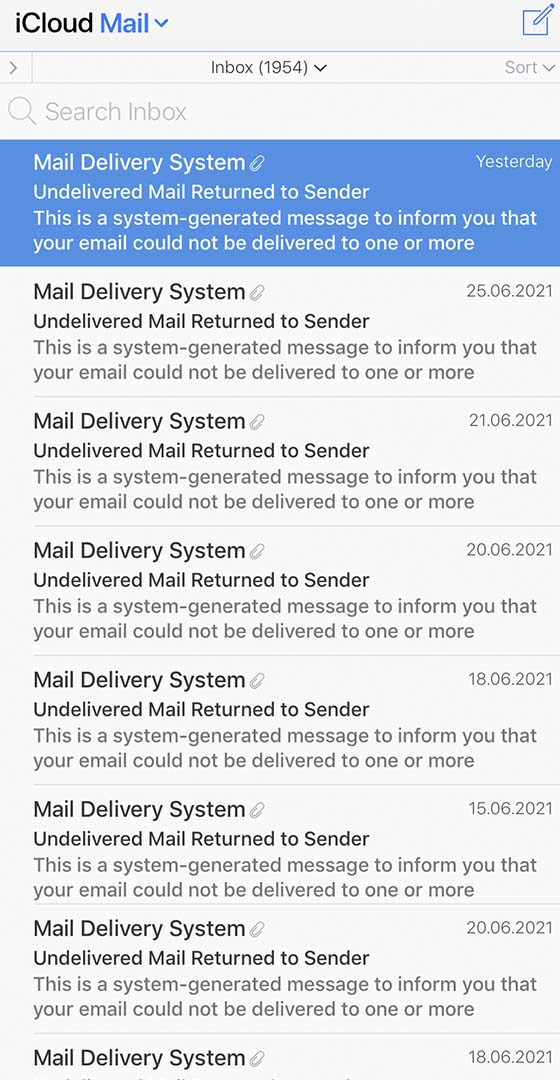

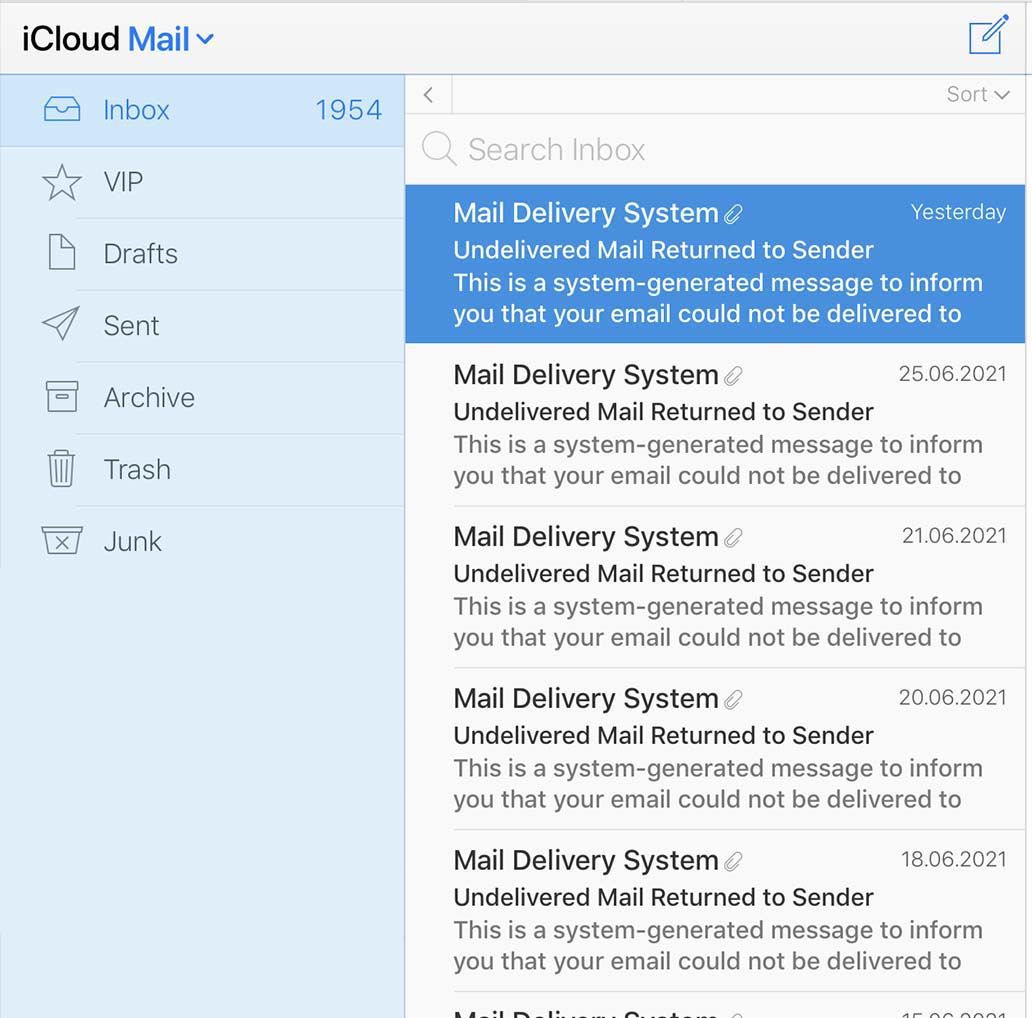

iCloud

Invadir o correio eletrónico iCloud de outra pessoa

Use o CrackMail para hackear o armazenamento do iCloud via e-mail. Quando o hack estiver concluído, terá acesso ao chaveiro do iCloud, o que significa que pode ver todas as palavras-passe armazenadas na conta alvo. A aplicação irá duplicar na interface web todas as fotografias e vídeos pessoais armazenados na nuvem.

"Honestamente, a pirataria informática mudou um pouco a minha visão do mundo moderno. Posso mesmo espiar uma pessoa noutro país só de olhar para a página do browser de vez em quando!"

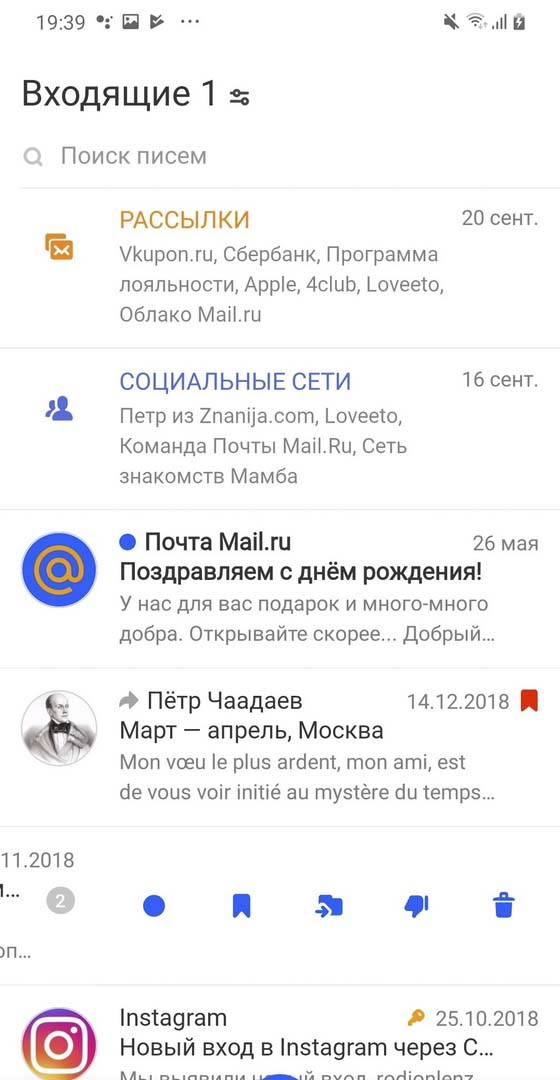

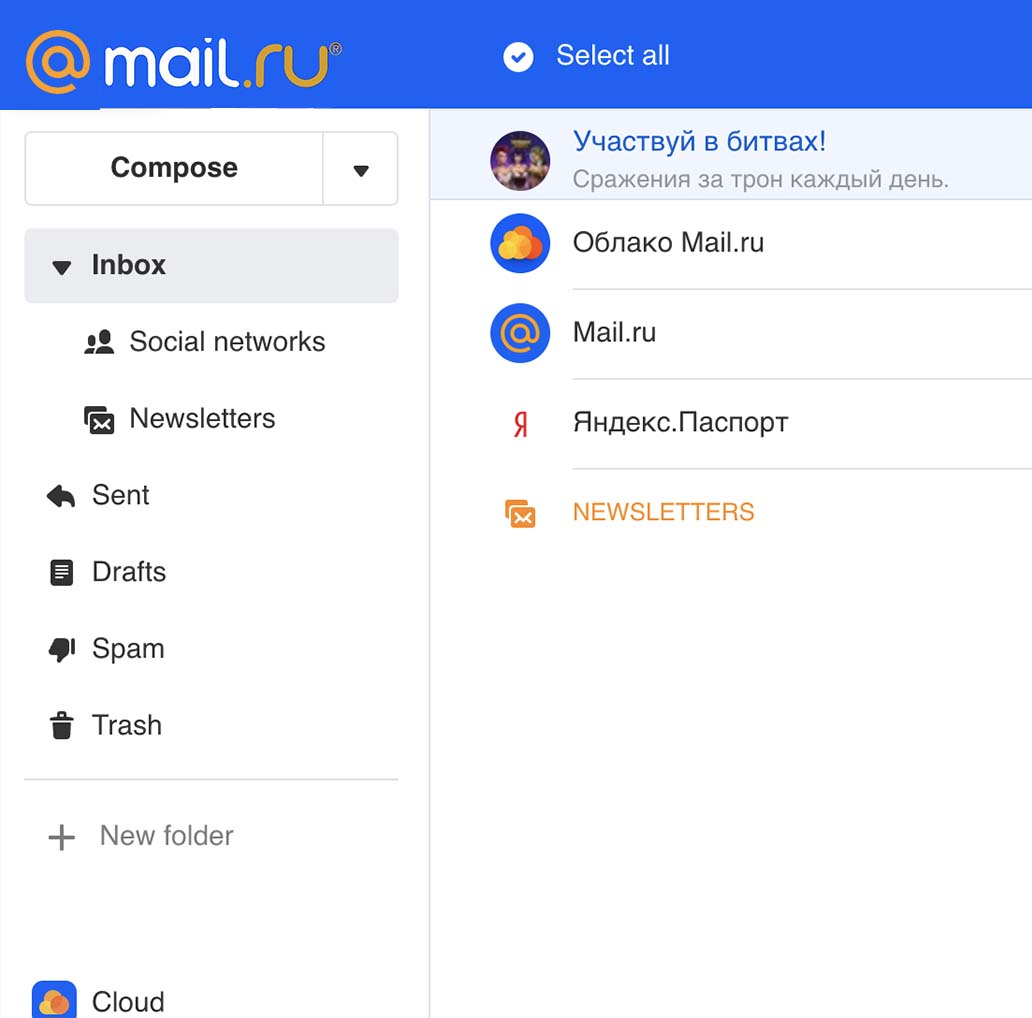

Mail.ru

Hackear o Mail.ru

O CrackMail abre o acesso à correspondência completa numa caixa de correio e aos dados de autorização da conta Mail.ru, que podem ser utilizados para entrar nos perfis de uma pessoa no My World, ICQ e outros serviços do ecossistema. O software também monitoriza e duplica o conteúdo do Mail.ru Cloud hackeado

Sim, e eu que pensava que as conversas no serviço eram totalmente confidenciais e encriptadas de forma segura, mas não... Não guarde informações importantes no correio, utilize os seus próprios canais de comunicação encriptados - é o conselho que lhe dou.

Como piratear um domínio de correio eletrónico

Como configurar a espionagem gratuita do correio eletrónico de outra pessoa

As ferramentas de aplicação utilizam directórios de dados públicos para identificar a plataforma em que a caixa de domínio alvo está registada. Uma vez identificada a plataforma, o software executa o protocolo de pirataria informática padrão fornecido para essa plataforma.

As aplicações fiáveis de pirataria de correio eletrónico não são normalmente gratuitas, mas alguns produtos oferecem aos utilizadores opções que lhes permitem aceder à funcionalidade do software sem pagar por ele. Por exemplo, uma dessas opções é o programa de afiliados do CrackMail, no qual é convidado a participar na expansão da base de utilizadores do serviço, recrutando pessoas potencialmente interessadas através das redes sociais, fóruns ou outras plataformas à sua disposição. Por cada utilizador que se registe utilizando a sua ligação, receberá um bónus de referência de 20% do dinheiro com que ele contribuiu.

Utilizar o serviço Para fins comerciais

Tarifas

Obtém um desconto adicional se pagar por várias contas de uma só vez ou se utilizar o serviço repetidamente.

O que os nossos clientes pensam de nós

Respostas a perguntas que podem surgir quando se trabalha com o software.

Tive uma experiência bastante positiva quando descobri este sítio. Hoje em dia, é difícil imaginar a vida sem um programa conveniente de monitorização secreta. É muito mais fácil dormir quando se sabe exatamente o que os nossos entes queridos estão a fazer quando não estamos por perto. Penso que estas ferramentas estarão na moda nos próximos cinco anos.

Interessante, ouvi falar pela primeira vez da vulnerabilidade do fornecedor de serviços de telemóvel, penso que em 2010. E o quê, a vulnerabilidade ainda está a funcionar?

Tudo funciona bem, exceto a deteção de localização. Concordo, a variação no alcance de algumas casas é bastante significativa. Isto deveria ter sido avisado com antecedência, por isso só 4 pontos na minha nota...

Gosto de tudo, tanto da interface do utilizador como do serviço em si! É óbvio que esta empresa aprecia muito os seus clientes :)

Depende muito da velocidade da Internet! Eu estava fora da cidade e tive de esperar uma eternidade para que o arquivo fosse descarregado. Paguei o dinheiro, agora estou à espera.

Ajude-me a compreender a Bitcoin, a Ether e outras opções de recarga. Pelo que entendi é apenas uma criptomoeda? Isto é bastante novo para mim, já passei muito tempo, e o resultado é 0!!!!

Apoio ao cliente global 24 horas por dia, 7 dias por semana

A nossa equipa valoriza cada cliente, concentra-se na precisão da função e esforça-se por melhorar continuamente o serviço.

95% de satisfação do cliente

De acordo com um inquérito recente, este é o número de clientes que pretendem voltar a utilizar o serviço. Agradecemos esse número.

Perguntas mais frequentes

Respostas a perguntas que podem surgir quando se trabalha com o software.

- Posso aceder ao armazenamento na nuvem de um utilizador se este estiver associado a um endereço de correio eletrónico comprometido?

- Sim, a aplicação dá acesso a todos os serviços do utilizador pirateado que se encontram no mesmo ecossistema digital que o e-mail alvo.

- Quantos e-mails posso hackear a partir de uma conta CrackMail?

- Pode executar até 5 sessões de rastreio de diferentes mensagens de correio eletrónico numa única conta.

- É possível seguir a localização de um utilizador comprometido?

- O software é capaz de localizar a posição geográfica atual de uma pessoa se for possível fornecer o número de telefone ao qual o correio eletrónico alvo está ligado e se a aplicação de correio eletrónico pirateada estiver instalada num dos dispositivos que a pessoa utiliza.

- A aplicação apresenta dados de autorização actualizados para a caixa de destino?

- O CrackMail mantém um registo do seu nome de utilizador e palavra-passe actuais, histórico de dados de autorização, e permite-lhe redefini-los e modificá-los.

- Poderei visualizar documentos e ficheiros anexados a mensagens de correio eletrónico rastreadas?

- Todos os ficheiros e documentos anexados são apresentados na interface web da CrackMail. Dependendo do formato do ficheiro, poderá abri-lo diretamente no seu browser ou transferi-lo para o seu dispositivo.

- Que serviços de correio eletrónico estão disponíveis para rastreio e pirataria informática?

- O software desencripta os dados de forma autónoma, dando acesso às informações confidenciais do utilizador. Terá direitos de acesso até que o utilizador altere a palavra-passe. De momento, identificámos e explorámos vulnerabilidades nas aplicações Yandex, Yahoo, Gmail, Mail.ru e Corporate Mail que permitem o acesso aos dados da conta do utilizador online.

O software funciona em todas as plataformas e redes móveis do mundo